Intel 20GB数据泄露 听说内含机密

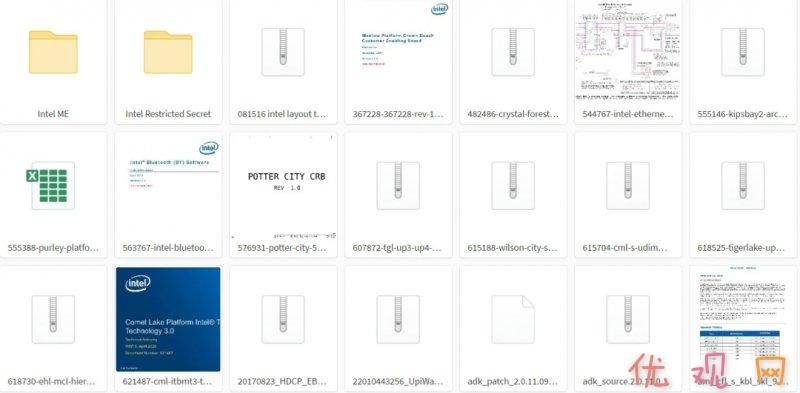

8月8日,一份从 Intel 内部流出的超大数据包在全球网络上流传,该数据包的大小高达 20GB,内含诸多此前从来没有公开过的、来自 Intel 内部的、受保密协议保护的各种文件、工具甚至是源代码。

媒体基本上都称这一份数据来源于「国外黑客」,但是实际上根据 Intel 目前正在进行的调查,这一部分数据并不是被黑客从 Intel 内部盗出上传到公共网络的。

Intel 表示这一部分数据来源于资源和设计中心,是一个他们开放给客户、合作伙伴等外部各方的平台,相关的资源应该是被一个有权限进入这个平台、查看这些资料的用户下载,然后传播到了公网上。

简单来说,上传这一部分内容的不是黑客,而是内鬼,而且这个内鬼出在 Intel 的客户或者合作伙伴之中,并不是 Intel 自己内部。

外部合作伙伴的员工违反规定、违反保密协议这样的事情,Intel 自己肯定也是很无奈,毕竟他们只能靠法律、靠条文去约束这些对他们来说属于「外部人士」的人员,不论 Intel 怎么加强管控,真的有人忽略了所有的条文、所有的协议直接整出来这么一出,Intel 也只能事后追责,并且尝试收拢权限。

可能泄露这一批数据的人对 Intel 抱有极大的不满吧,或者是抱着某种「内鬼」的目的去做的。毕竟 Intel 现在确实处境不好,外部和 Intel 有竞争关系的公司也有不少,也不排除是市场上其他什么势力想趁 Intel 这一波时运不济落井下石的可能。

对于 Intel 来说,这 20GB 的数据泄露之后,负面影响必然还是有的,特别是舆论方面,Intel 最近一年表现都给人感觉不太好的样子,这一波数据泄露衍生出来的各种言论会进一步恶化 Intel 所处的舆论环境。

这一起泄露事件之所以会被广泛关注,一大原因就是抛出这一系列泄露数据的推主表示他在源代码里搜索了「backdoor」这个单词并且找到了相关内容。这一言论被不明真相只想炒一波热度的媒体们妖魔化之后,引起了人们对这一次事件的广泛关注。

Intel 的 CPU 此前是出过各种安全漏洞的,这也使得「Intel CPU 可能存在后门」这件事在网络上是很敏感的,以至于这一次的泄露数据在一时间是远传远广,消息传遍全球,已经刹不住车。

实际上,这 20GB 的数据并不会对 Intel 产生特别致命的打击,让 AMD 日后可以一直把 Intel 按在地板上摩擦。毕竟这一部分内容本身就是在一定范围内「对外公开」的。

任何一家存在与市场上这么长时间的大型企业,他们都不会傻到把自己的核心机密也放在这种一定程度上属于「对外开放」的平台上,很显然的是,虽然数据量高达 20GB,而且有很多内部的内容,但是实际上触及 Intel 核心的还是少数。

确实,这其中包含了 Intel 还未正式发布的 Tiger Lake 处理器相关的内容,Intel 未来的路线图,以及涉及到专利、核心技术的内容,但是这些都已经是经过了 Intel 一道筛选的内容,并不涉及到 Intel 的根基。

即使你有强大的资金、有一个庞大的团队,拿到这 20GB 的数据也没有办法造出 CPU。至于一些媒体提到的 Xeon 处理器的 Verilog,它实际上是 Intel 本身就会向业内人士提供的内容,是 CPLD 相关的,并非是 Xeon 处理器相关的。

简单来说,它也只是一个外围资料而已。即使有真正的核心技术流出,其他芯片厂商,比如说 AMD,他们要做的应该是尽可能去规避,而不是拿来吸收到自己的产品里。毕竟强如 Intel 这样的公司,很多关键技术背后都涉及到很多的知识产权,避险是更重要的,资料流出了,并不意味着专利、法律。

同理,数据包中的各种工具、代码等也仍然受保护,并不意味着这些东西流出了,你就可以在任何地方随意使用它们,这仍然是很高风险的作法。如果你基于这一部分东西做出来了什么,将其公之于众或者吸收到自己的产品力,Intel 仍然可以通过法律的手段来进行打击。

所以泄露出来的这一系列资料,从密级到来自社会的各方面保护,Intel 其实不会受到什么负面影响,真要说什么是很不利好,也就只有舆论了。

至于推特上最早 po 出这一系列信息的推主所提到的「后门」一事,这是一个小误解。「backdoor」翻译过来确实是「后门」,但是所有的后门并非都是「恶意」的,有一些技术本身的专业术语里就包含了这个词,它是一个完全正当的东西,而不是什么见不得人的勾当。

比如说出现在这里的 backdoor,它实际上是一个很常见的东西。它确实是一个后门,但是这个后门是故意开的,目的是让 BIOS 能够通过 SMI 这一种特殊的终端让处理器进入 SMM 这个被接管的状态,使得 BIOS 的影响能够延续到操作系统已经启动了之后。

这么做是为了让主板上的一些特性能够无视操作系统,在操作系统并没有支持相关功能的情况下得以实现,主板厂商可以通过这一套操作来完成一些有特色的创新功能,对整个系统产生持续性地影响。

这样一来这些功能并不需要操作系统来做相关的支持,主板本身作为硬件直接提供相关的功能。

至于网传的所谓「控制」、「接管」、「黑入电脑拿到最高权限」的图,实际上借助的是流出的一个管理工具在局域网以类似于「远程协助」的方式控制了一台虚拟机,仅此而已,不涉及到任何的安全问题。

所谓的后门如果可以提权、可以执行 Shell,那么要证明这个安全问题的存在,一定是要能够 dump 一段内存,或者向处理器注入一段什么代码使其可以执行,或者复写内存 / 硬盘等设备的内容,或者有能够直接在操作系统层面执行某些命令的能力,单纯控制一个设备开机什么也证明不了,而且这个开机还不是通过所谓的「漏洞」实现的。

所谓的「超越 CPU 权限」等更是毫无根据。这种人与人之间的信息不对等很容易把人带到坑里,门外汉在缺乏独立思考的情况下去窥探这种专业性极强的事情也很容易产生与事实的偏差。

其实这种作为特性的「backdoor」还有其他的,比如允许程序更新 CPU 的微码等等。写死、完全不留后门反而是一个更加糟糕的做法,比如说苹果之前出的越狱漏洞,无法通过更新修补,直接给所有受影响设备带来了持久性的危害。

总体上,这一波对于 Intel 来说别说痛了,可能痒都算不上,对于其他业内人士来说,这一批资料也是索然无味的,没有什么去深挖的价值,甚至可能还要在后续的工作中主动规避。

对于硬件爱好者来说,这可能是比较丰富且很值得一看的新鲜资料,能够窥探到一些 Intel 内部的、此前在保密协议下不能公开的内容。不过相信看完之后,大多数人可能也会意识到这些资料其实并没有那么高的价值。

作为普通用户,我们唯一需要担心的,就是流出的相关代码中是否会存在一些潜在的安全问题,毕竟很多安全问题不是显性的,即使这些资料已经在网络上传开,能够挖掘出其潜在问题的人也只是极少数,而且还需要时间去探索、验证,毕竟这已经是硬件层面的东西。

有可能这一部分资料会给日后的某些 0day 埋下伏笔,但是在笔者看来,现有的 Intel CPU 漏洞利用起来都是很繁琐的,即使后续出现了漏洞,也极大概率不会是能够通过远程触发、利用的漏洞,而是需要结合现实、结合一些物理的手段才能够利用,所以作为普通用户,其实这个事也没什么好担心的,吃个瓜就好。

技宅空格

技宅空格